楕円曲線暗号(だえんきょくせんあんごう、Elliptic Curve Cryptography、ECC)とは、楕円曲線上の離散対数問題 (EC-DLP) の困難性を安全性の根拠とする暗号。1985年頃にビクター・S・ミラー(英語版)とニール・コブリッツ(英語版)が各々発明した。

具体的な暗号方式の名前ではなく、楕円曲線を利用した暗号方式の総称である。DSAを楕円曲線上で定義した楕円曲線DSA (ECDSA)、ディフィー・ヘルマン鍵共有(DH鍵共有)を楕円化した楕円曲線ディフィー・ヘルマン鍵共有 (ECDH) などがある。公開鍵暗号が多い。

EC-DLPを解く準指数関数時間アルゴリズムがまだ見つかっていないため、それが見つかるまでの間は、RSA暗号などと比べて、同レベルの安全性をより短い鍵で実現でき、処理速度も速いことをメリットとして、ポストRSA暗号として注目されている。ただしP=NPが成立した場合、EC-DLPを多項式時間で解くアルゴリズムが存在するということになり、ECCの安全性は崩壊する(公開鍵暗号自体が崩壊)。また、送信者が暗号化時に適当な乱数(公開鍵とは違うモノ)を使うので鍵が同じでも平文と暗号文の関係が1対1でない点にも注意(ElGamal暗号でも同様)。

一部の楕円曲線には、DLPを解く多項式時間アルゴリズムが見つかっているため、注意が必要である。

暗号理論に楕円曲線を利用しようというアイディアは、1985年にニール・コブリッツ[1] と ビクター・S・ミラー[2] によって独立に提案された。楕円曲線暗号は、2004~2005年ごろから広く使用されるようになっている。

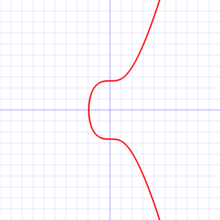

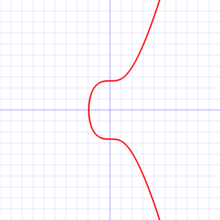

楕円曲線の例: secp256k1(後述)で規定されている

楕円曲線の例: secp256k1(後述)で規定されている  上の

上の  のグラフ。

のグラフ。

実平面  上の点を

上の点を  で表した場合、

で表した場合、 上で定義される楕円曲線

上で定義される楕円曲線  (ワイエルシュトラスの標準形)では、

(ワイエルシュトラスの標準形)では、 上の点に接弦法(またはバシェ(Bachet)の方法)[3]

と呼ばれる加法的な2項演算により加群の構造を与えることができる(零元は通常は無限遠点と定義される。これを

上の点に接弦法(またはバシェ(Bachet)の方法)[3]

と呼ばれる加法的な2項演算により加群の構造を与えることができる(零元は通常は無限遠点と定義される。これを  で表す)。

で表す)。

楕円曲線暗号で扱う楕円曲線とは、 上の有理点を、ある素数

上の有理点を、ある素数  で還元した有限体

で還元した有限体  上の離散的楕円曲線

上の離散的楕円曲線  であり、還元によって上記の加群の構造は

であり、還元によって上記の加群の構造は  上の加群の構造に写される。

上の加群の構造に写される。

楕円曲線 上の異なる2点を

上の異なる2点を  とする場合、その接弦法の加法を

とする場合、その接弦法の加法を  で表すことにすると、これは以下の式で計算される[4]。

で表すことにすると、これは以下の式で計算される[4]。

まず、 である。すなわち、無限遠点

である。すなわち、無限遠点  が零元である。

が零元である。

もし  ならば、

ならば、 である。このとき

である。このとき  を

を  と書き、

と書き、  の逆元と呼ぶことにする。

の逆元と呼ぶことにする。

それ以外の場合、 は、2点

は、2点  を通る直線と

を通る直線と  との(

との( および

および  と異なる)交点の、y座標の符号を反転したものである。つまり

と異なる)交点の、y座標の符号を反転したものである。つまり  と置けば、次のように計算される。

と置けば、次のように計算される。

ただし

ただし  は

は

上の方法で定義された2項演算は加法として必要な次の性質を備えている。

- 零元

の存在

の存在

- 各元

に対する逆元

に対する逆元 の存在

の存在

- 可換性:

(定義式の対称性から明らか)

(定義式の対称性から明らか)

- 結合性:

(煩雑であるが定義式を丁寧に解けば証明できる)

(煩雑であるが定義式を丁寧に解けば証明できる)

楕円曲線 上の点

上の点  に対し、さらに

に対し、さらに を加算する場合、つまり

を加算する場合、つまり  を求める場合、上記の方法は使えない。

を求める場合、上記の方法は使えない。

この場合、まず  のときは、

のときは、 である。また、

である。また、 である。

である。

それ以外の場合は、 は、

は、 での

での  の接線が

の接線が  自身と交わる(

自身と交わる( とは異なる)交点の、

とは異なる)交点の、 座標の符号を反転したものである。すなわち

座標の符号を反転したものである。すなわち  と置けば、次のように計算される。

と置けば、次のように計算される。

この式は異なる二点の加算の場合と同じであるが、

この式は異なる二点の加算の場合と同じであるが、 の計算式が次のように変わる。

の計算式が次のように変わる。

スカラー倍算(Scalar Multiplication)は楕円曲線上における掛け算である。楕円曲線上の点と点を掛けるのではなく、点に整数(スカラー)を掛けることに注意。

上のある点

上のある点  を始点として、これに順次

を始点として、これに順次  自身を

自身を  回加算して得られる点を

回加算して得られる点を  で表すことにする。この操作は

で表すことにする。この操作は  に

に  を

を  回加算することと同じである。

回加算することと同じである。 に

に  を

を  回加算すれば

回加算すれば が得られる。

このようにして、

が得られる。

このようにして、 上の点と整数の掛け算が定義できる。この操作をスカラー倍算(Scalar Multiplication)と呼ぶことにする。

上の点と整数の掛け算が定義できる。この操作をスカラー倍算(Scalar Multiplication)と呼ぶことにする。

を始点として、加法により生成される点列(つまり全ての整数についての

を始点として、加法により生成される点列(つまり全ての整数についての のスカラー倍算の集合)は、

のスカラー倍算の集合)は、 上の巡回群を作っている(これを

上の巡回群を作っている(これを  と表すことにする)。

と表すことにする)。

楕円曲線のパラメーター  が有理数の場合、2つの有理点(

が有理数の場合、2つの有理点( が共に有理数の点)を加算して得られる点はやはり有理点である。つまり、

が共に有理数の点)を加算して得られる点はやはり有理点である。つまり、 上の全ての有理点の集合+無限遠点

上の全ての有理点の集合+無限遠点  を

を  と表すと、

と表すと、 は加法について

は加法について  の部分加群を成している。また、

の部分加群を成している。また、 上のある有理点を始点として加法により生成される

上のある有理点を始点として加法により生成される  上の点列は、

上の点列は、 上の全ての点が成す加群の部分加群(巡回群)を成している。さらに始点が整点(

上の全ての点が成す加群の部分加群(巡回群)を成している。さらに始点が整点( が共に整数の点)でない場合、この巡回群の位数は無限大である(Nagell-Lutzの定理)。

が共に整数の点)でない場合、この巡回群の位数は無限大である(Nagell-Lutzの定理)。

また、 全体が成す加群は、有限個の始点が生成する巡回群の直和になることが知られている(モーデルの定理)。

全体が成す加群は、有限個の始点が生成する巡回群の直和になることが知られている(モーデルの定理)。

楕円曲線暗号で扱う楕円曲線とは、ある素数 p について、以下で説明する楕円曲線  を p で還元した有限体

を p で還元した有限体  上の離散的楕円曲線であり、これを

上の離散的楕円曲線であり、これを  と表すことにする(無限遠点

と表すことにする(無限遠点  も含む。誤解の恐れがないので無限遠点は

も含む。誤解の恐れがないので無限遠点は  または

または  のものと同じ記号を使うことにする。)。以下、順を追って説明する。

のものと同じ記号を使うことにする。)。以下、順を追って説明する。

有理数体  の部分環

の部分環  の還元

の還元

[編集]全ての有理数は、2つの整数 u、v (u、vは互いに素な整数であり、v > 0)の分数 u/v の形で表すことができる。この形式を正規化された分数と呼ぶことにする、正規化された分数 u/v の 分母 v が p を因数として含まない場合、u/v を p進整数 (または p-整数)と呼ぶ。全てのp進整数の集合を  とすれば、これは 有理数体

とすれば、これは 有理数体  の部分環を成しており、p進整数環と呼ばれる。 p進整数環

の部分環を成しており、p進整数環と呼ばれる。 p進整数環  から有限体

から有限体  上への写像

上への写像  を、次のように定義する。

を、次のように定義する。

ただし、

ただし、 は

は  の元

の元  の

の  における逆元とする。

における逆元とする。

は環

は環  から 有限体

から 有限体  への環準同型写像であり、

への環準同型写像であり、  上の加法、乗法、逆元は

上の加法、乗法、逆元は  上の加法、乗法、逆元に写される。特に

上の加法、乗法、逆元に写される。特に  における除算は、

における除算は、 では逆元を乗ずる操作に写される。

では逆元を乗ずる操作に写される。 の像が体であるから、その核は環

の像が体であるから、その核は環  の極大イデアルであり、これは単項イデアル

の極大イデアルであり、これは単項イデアル  に一致する。

に一致する。

楕円曲線  の還元

の還元

[編集]有理数体 上の楕円曲線

上の楕円曲線  を

を  上に制限したものを

上に制限したものを  と表すことにする(無限遠点

と表すことにする(無限遠点  は含むものとにする)。

は含むものとにする)。

の素数 p による還元とは、

の素数 p による還元とは、 に、次に定義する

に、次に定義する  から

から  への写像

への写像  を作用させることであるとする[注 1]。

を作用させることであるとする[注 1]。

は

は  の性質から、

の性質から、 上の接弦法による加法を

上の接弦法による加法を  上の加法に矛盾なく写す。つまり

上の加法に矛盾なく写す。つまり は楕円曲線上の加法に関する準同型写像を成している。

は楕円曲線上の加法に関する準同型写像を成している。

離散的楕円曲線の例: 有限体 F61 上の楕円曲線 y2 = x3 − x

離散的楕円曲線の例: 有限体 F61 上の楕円曲線 y2 = x3 − x

上で定義された楕円曲線

上で定義された楕円曲線  (

( はp進整数) を素数

はp進整数) を素数  で還元した離散的楕円曲線

で還元した離散的楕円曲線  は

は  上では次の式で定義される。

上では次の式で定義される。

ただし、 は

は  の元であり、

の元であり、 とする。このようにして定義された離散的楕円曲線は、グラフにすれば最早曲線ではなく、離散した点の集まりにしか見えない(ただし分布は直線

とする。このようにして定義された離散的楕円曲線は、グラフにすれば最早曲線ではなく、離散した点の集まりにしか見えない(ただし分布は直線  に対して対称である)。

に対して対称である)。

上述の における接弦法の加法の計算式は、

における接弦法の加法の計算式は、 では

では または

または  による除法が、

による除法が、  における逆元

における逆元  または

または  による乗法に置き換えられ、全体としては次のように書き換えられる。

による乗法に置き換えられ、全体としては次のように書き換えられる。

を

を 上の任意の2点とする。

上の任意の2点とする。

の場合、

の場合、 。

。

それ以外の場合、 と置けば、

と置けば、

ただし  は

は  の場合、

の場合、

の場合、

の場合、

上記の式で、 の任意の元

の任意の元  の

の  における逆元

における逆元  は、フェルマーの小定理から

は、フェルマーの小定理から  であるから、

であるから、 によって計算できる。

によって計算できる。

なお、前述のように、 上においては、始点が整点でない巡回加群の位数は無限大であるが、楕円曲線

上においては、始点が整点でない巡回加群の位数は無限大であるが、楕円曲線  の

の  による像である

による像である  上の楕円曲線

上の楕円曲線  は有限集合であり、当然位数も有限となる。

は有限集合であり、当然位数も有限となる。

[注 2]

楕円曲線  上のある点

上のある点  から、

から、 を計算していくと、次々と異なる(楕円曲線上の)点が得られるが、上述のように

を計算していくと、次々と異なる(楕円曲線上の)点が得られるが、上述のように  は有限集合であるから、この点列はいずれは無限遠点

は有限集合であるから、この点列はいずれは無限遠点  に到達する(ただし楕円曲線によってはそのようなGはG=Oしか無い事もある)。その後は、

に到達する(ただし楕円曲線によってはそのようなGはG=Oしか無い事もある)。その後は、 と繰り返される。このように

と繰り返される。このように  からスカラー倍算によって得られる点の集合を

からスカラー倍算によって得られる点の集合を  と書くことにすると、

と書くことにすると、 は巡回群となる。

は巡回群となる。  は巡回群の位数と呼ばれ、

は巡回群の位数と呼ばれ、 を生成する元

を生成する元  はベースポイントと呼ばれる。

はベースポイントと呼ばれる。

上の全ての点の個数を

上の全ての点の個数を  とすれば、これは高々

とすれば、これは高々  個(無限遠点

個(無限遠点  を含む)であり、位数

を含む)であり、位数  はこれより小さくなるが、楕円曲線のパラメーター

はこれより小さくなるが、楕円曲線のパラメーター  に依存し、実際の値はSchoofのアルゴリズムまたはその改良版などを用いて計算しないと分からない(

に依存し、実際の値はSchoofのアルゴリズムまたはその改良版などを用いて計算しないと分からない(  の値の範囲については、ハッセの定理という手掛かりがある)。

の値の範囲については、ハッセの定理という手掛かりがある)。 が素数の場合、巡回群

が素数の場合、巡回群  の全ての元は

の全ての元は  の生成元であり、それらの位数は全て

の生成元であり、それらの位数は全て  になる。

になる。

で定義される値

で定義される値  はコファクターと呼ばれるが、この値は 1 に近いことが望ましい。

はコファクターと呼ばれるが、この値は 1 に近いことが望ましい。  の取り方によっては、

の取り方によっては、 とすることが可能である(後述の secp256k1 では

とすることが可能である(後述の secp256k1 では  である)。

である)。 の場合、

の場合、 上の点は、ほぼ全て

上の点は、ほぼ全て  の元であるので、ベースポイントを見つけることは容易になる。モーデルの定理が示唆するように

の元であるので、ベースポイントを見つけることは容易になる。モーデルの定理が示唆するように  以外の場合も可能であり、

以外の場合も可能であり、 となる実用的楕円曲線の仕様もある。

となる実用的楕円曲線の仕様もある。

楕円曲線暗号においては、巡回群の位数  が小さければ、次に説明する離散対数問題やディフィー・ヘルマン問題が比較的容易に解けてしまうため、セキュリティ強度(後述)を強くするためには、

が小さければ、次に説明する離散対数問題やディフィー・ヘルマン問題が比較的容易に解けてしまうため、セキュリティ強度(後述)を強くするためには、 がなるべく大きな素数となるように、パラメーター

がなるべく大きな素数となるように、パラメーター  を決定する必要がある。これは、多数のパラメーターの候補について、Schoofのアルゴリズムまたはその改良版などを用いて実際に

を決定する必要がある。これは、多数のパラメーターの候補について、Schoofのアルゴリズムまたはその改良版などを用いて実際に  を計算するという試行錯誤により行われる。

を計算するという試行錯誤により行われる。

楕円曲線のパラメーターの一例として、ビットコインで使われている楕円曲線暗号である secp256k1 のものを示す[11]。

= FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFE FFFFFC2F

= FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFE FFFFFC2F

= 79BE667E F9DCBBAC 55A06295 CE870B07 029BFCDB 2DCE28D9 59F2815B 16F81798

= 79BE667E F9DCBBAC 55A06295 CE870B07 029BFCDB 2DCE28D9 59F2815B 16F81798

= 483ADA77 26A3C465 5DA4FBFC 0E1108A8 FD17B448 A6855419 9C47D08F FB10D4B8

= 483ADA77 26A3C465 5DA4FBFC 0E1108A8 FD17B448 A6855419 9C47D08F FB10D4B8

= FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFE BAAEDCE6 AF48A03B BFD25E8C D0364141

= FFFFFFFF FFFFFFFF FFFFFFFF FFFFFFFE BAAEDCE6 AF48A03B BFD25E8C D0364141

= 1

= 1

巡回群  の任意の要素(楕円曲線上の点)

の任意の要素(楕円曲線上の点) に対し、

に対し、 を満たす

を満たす  が

が  の中に常にただ一つ存在する。このような

の中に常にただ一つ存在する。このような  を

を  の離散対数と呼ぶ。また、

の離散対数と呼ぶ。また、 から無作為に選ばれた

から無作為に選ばれた  を与えられ、その離散対数を求めよという問題を、楕円曲線上の離散対数問題 と呼ぶ[注 3]。

を与えられ、その離散対数を求めよという問題を、楕円曲線上の離散対数問題 と呼ぶ[注 3]。 と

と  の対応は1対1であり、

の対応は1対1であり、 から

から  を計算することは比較的容易だが、

を計算することは比較的容易だが、 から

から  を計算することは実質的に不可能である。つまり

を計算することは実質的に不可能である。つまり  と

と  の対応は一方向性関数になっている。この性質を利用して、

の対応は一方向性関数になっている。この性質を利用して、 を秘密鍵とし、

を秘密鍵とし、 を公開鍵としたデジタル署名アルゴリズムが実用化されている(楕円曲線DSA (ECDSA))。

を公開鍵としたデジタル署名アルゴリズムが実用化されている(楕円曲線DSA (ECDSA))。

これの応用問題として、2者 A、B がそれぞれ秘密鍵  を保持し、これから生成された公開鍵

を保持し、これから生成された公開鍵  (

( ) をそれぞれ公開しており、A、B は互いに相手の秘密鍵の値は知らない場合を考える。A は、公開されている

) をそれぞれ公開しており、A、B は互いに相手の秘密鍵の値は知らない場合を考える。A は、公開されている  に自分が保持している

に自分が保持している  をスカラー倍すれば

をスカラー倍すれば  の値を得られるし、B は同様に、

の値を得られるし、B は同様に、 に

に  をスカラー倍すれば

をスカラー倍すれば  の値を得られる。では

の値を得られる。では  の両方の値を知らない第三者 C は

の両方の値を知らない第三者 C は  および

および  の値のみから

の値のみから  の値を得る方法はあるかというのが 楕円曲線上のディフィー・ヘルマン問題 と呼ばれる問題である。現在のところ解法としては、

の値を得る方法はあるかというのが 楕円曲線上のディフィー・ヘルマン問題 と呼ばれる問題である。現在のところ解法としては、 または

または  についての離散対数問題を解く以外の方法は知られておらず、この問題を一方向性関数として使用することが可能である。つまり

についての離散対数問題を解く以外の方法は知られておらず、この問題を一方向性関数として使用することが可能である。つまり  を A、B のみが知る共通鍵として使用可能である(ディフィー・ヘルマン鍵共有)。

を A、B のみが知る共通鍵として使用可能である(ディフィー・ヘルマン鍵共有)。

暗号化・復号の過程において、 (

( は楕円曲線上の点)というスカラー倍算を行う。

ナイーヴな実装としては

は楕円曲線上の点)というスカラー倍算を行う。

ナイーヴな実装としては  というように Pを

というように Pを  回加算(1回目は2倍算となる)するが、これでは効率が悪い。

回加算(1回目は2倍算となる)するが、これでは効率が悪い。

スカラー倍算はRSA暗号などにおけるべき乗剰余演算とリンクしており、これの高速化手法もそれから流用できるものが多い。例えば、そのひとつとして有名なBinary法では、dを2進数表記し、dの各ビット  が "0" の場合は2倍算のみを行い、"1" の場合は2倍算と加算を行うことにより、ナイーブな実装と同じ計算をより高速に行なっている。この計算手法では、2倍算はべき乗剰余演算における自乗算、加算は掛け算にそれぞれ対応している。

が "0" の場合は2倍算のみを行い、"1" の場合は2倍算と加算を行うことにより、ナイーブな実装と同じ計算をより高速に行なっている。この計算手法では、2倍算はべき乗剰余演算における自乗算、加算は掛け算にそれぞれ対応している。

この演算は楕円曲線暗号の根幹を成している部分であり、楕円曲線暗号を利用する際の時間の大半を占めている。ゆえに、ICカードなどハードウェア上に演算回路を実装する場合はサイドチャネル攻撃(特にSPA、DPA)のターゲットとなる箇所なので工夫が必要となる。

セキュリティ強度(英語版)(セキュリティ・レベル)は暗号の破られにくさを表す1つの指標(単位はビット)であり、セキュリティ強度が  (ビット)であるとは、攻撃者が暗号から鍵(あるいは平文)を解読するために必要な単位操作の回数が

(ビット)であるとは、攻撃者が暗号から鍵(あるいは平文)を解読するために必要な単位操作の回数が  回程度であることを表している[12]

。例えば 共通鍵暗号である AES-128 (鍵長 128 ビット) は、攻撃者が必要な単位操作の回数が

回程度であることを表している[12]

。例えば 共通鍵暗号である AES-128 (鍵長 128 ビット) は、攻撃者が必要な単位操作の回数が  回になるように設計されている(つまり、全ての鍵について総当たり攻撃(Brute-force attack)を行わないと解読できないように設計されている。この場合はセキュリティ強度=鍵長となる)。一方、RSA暗号の場合、これと同等のセキュリティ強度を得るには約 3072 ビットの鍵長が必要になる(つまり何らかの冗長性を利用して、攻撃者は必要な単位操作の回数を節約することが可能なことを意味している)[13]。

回になるように設計されている(つまり、全ての鍵について総当たり攻撃(Brute-force attack)を行わないと解読できないように設計されている。この場合はセキュリティ強度=鍵長となる)。一方、RSA暗号の場合、これと同等のセキュリティ強度を得るには約 3072 ビットの鍵長が必要になる(つまり何らかの冗長性を利用して、攻撃者は必要な単位操作の回数を節約することが可能なことを意味している)[13]。

離散対数問題は、残念ながら総当たり攻撃によらなくても解読できることが分かっている。例えば、ポラード・ロー離散対数アルゴリズムを用いて離散対数を計算するのに必要な単位操作回数(この場合は楕円加算回数)はおよそ  回である[14]。従って、離散対数問題(およびそれと同等なディフィー・ヘルマン問題)のセキュリティ強度

回である[14]。従って、離散対数問題(およびそれと同等なディフィー・ヘルマン問題)のセキュリティ強度  は、鍵長を

は、鍵長を  とした場合、

とした場合、 であるから、概略

であるから、概略  となる。つまり鍵長 256 ビットの楕円曲線暗号(secp256k1 など) は、鍵長 128 ビットのAESと同程度のセキュリティ強度を有するということになる。この

となる。つまり鍵長 256 ビットの楕円曲線暗号(secp256k1 など) は、鍵長 128 ビットのAESと同程度のセキュリティ強度を有するということになる。この  という離散対数問題のセキュリティ強度の特性は、ワイエルシュトラスの標準形ではないエドワーズ曲線などの楕円曲線(Curve448、Curve25519など)を用いた場合も同様である。

という離散対数問題のセキュリティ強度の特性は、ワイエルシュトラスの標準形ではないエドワーズ曲線などの楕円曲線(Curve448、Curve25519など)を用いた場合も同様である。

アメリカ国立標準技術研究所(NIST)は、セキュリティ強度が 112 ビットの暗号は、2030年まで社会的な用途で使用を許容されるが、2031年以降はセキュリティ強度が 128 ビット以上の暗号のみが許容可能であると勧告している[15]。

楕円曲線上で楕円加算 P + Q を行う場合、加算(P ≠ Q)と2倍算(P = Q)では演算プロセスが大きく異なる。そのため、サイドチャネル攻撃(例えば、タイミング攻撃や単純電力解析/差分電力解析)への対策(例えば [16] など)が必要である。あるいは、ツイステッドエドワーズ曲線(英語版)を使うこともできる。この曲線は、加算と2倍算を同じ演算プロセスで実行できる特別な楕円曲線の族である。[17]

離散対数問題を効率的に解くことのできるショアのアルゴリズムは、楕円曲線暗号の解読にも利用できる。256ビットの法を持つ楕円曲線暗号(128ビット安全)を破るためには、2330量子ビット、1,260億トフォリゲートのリソースを持つ量子コンピュータが必要であると見積もられている。[18]

一方、アメリカ国立標準技術研究所の勧告(NIST SP 800-57)によりこれと同等のセキュリティレベルとされる3072ビット鍵のRSA暗号を破るためには、6146量子ビット、18.6兆トフォリゲートが必要であり[18]、量子コンピュータにとっては、RSA暗号に比べ楕円曲線暗号は攻撃しやすいといえる。[独自研究?]いずれにせよ、これらのリソースは現在実存する量子コンピュータのリソースをはるかに超えており、このようなコンピュータの構築は10年以上先になると見られている[要出典]。

同種写像暗号は、楕円曲線の同種写像を用いた暗号方式であり、量子コンピュータに対して耐性がある(耐量子)と考えられている。同種写像暗号の例としてディフィー・ヘルマン鍵共有と同様に鍵共有を行うSIDHがある。従来の楕円曲線暗号と同じ体の演算を多く使用し、必要な計算量や通信量は現在使用されている多くの公開鍵システムと同程度である。

[19]

- ^ 射影平面の考えを採り入れれば、有理数 u/v の分母 v が p を因数として含む場合も含めて論じることができるが、

上の加法を論じる上では、そこまで必要ないので割愛する。

上の加法を論じる上では、そこまで必要ないので割愛する。

- ^ 上記の方法を拡張して、有限体

の

の  次拡大体

次拡大体  上での楕円曲線

上での楕円曲線  を用いる暗号法も考案されており、実用的な仕様も公開されているが、話が煩雑になるので立ち入らないことにする。

を用いる暗号法も考案されており、実用的な仕様も公開されているが、話が煩雑になるので立ち入らないことにする。

- ^ 最もポピュラーな離散対数問題は、

と

と  から

から  を求めよ、という問題であり、

を求めよ、という問題であり、 から生成される乗法群の上で定義されている。これに対して、楕円曲線は加法群であるため、

から生成される乗法群の上で定義されている。これに対して、楕円曲線は加法群であるため、 を満たす

を満たす  を離散対数と呼ぶ。

を離散対数と呼ぶ。

- ^ Koblitz, N. (1987). “Elliptic curve cryptosystems”. Mathematics of Computation 48 (177): 203?209. doi:10.2307/2007884. JSTOR 2007884.

- ^ Miller, V. (1985). “Use of elliptic curves in cryptography”. CRYPTO. Lecture Notes in Computer Science 85: 417?426. doi:10.1007/3-540-39799-X_31. ISBN 978-3-540-16463-0.

- ^ 足立恒雄『フェルマーの大定理 [第3版]』日本評論社、1996年5月、164-167頁。ISBN 4-535-78231-8。

- ^ J.Song『プログラミング・ビットコイン ゼロからビットコインをプログラムする方法』中川卓俊、住田和則、中村昭雄 監訳 星野靖子 訳、オライリー・ジャパン (オーム社)、2020年10月、36-40頁。ISBN 978-4-87311-902-1。

- ^ S.Chandrashekar & N.Ramani (27 January 2010). SEC 2:Recommended Elliptic Curve Domain Parameters (Version 2.0) (PDF) (Report). Standards for Efficient Cryptography Group (SECG). p. 13. 2024年5月30日閲覧。

- ^ Barker, Elaine (May 2020). Recommendation for Key Management, Part 1: General (PDF) (Report). NIST. p. 17. CiteSeerX 10.1.1.106.307. doi:10.6028/nist.sp.800-57pt1r5。

- ^ Barker, Elaine (May 2020). Recommendation for Key Management, Part 1: General (PDF) (Report). NIST. p. 55. CiteSeerX 10.1.1.106.307. doi:10.6028/nist.sp.800-57pt1r5。

- ^ Daniel J. Bernstein; Tanja Lange; Peter Schwabe (1 January 2011). On the correct use of the negation map in the Pollard rho method (Technical report). IACR Cryptology ePrint Archive. 2011/003. 2016年11月14日閲覧。

- ^ Barker, Elaine (May 2020). Recommendation for Key Management, Part 1: General (PDF) (Report). NIST. p. 59. CiteSeerX 10.1.1.106.307. doi:10.6028/nist.sp.800-57pt1r5。

- ^ Hedabou, M.; Pinel, P.; Beneteau, L. (2004). “A comb method to render ECC resistant against Side Channel Attacks”. IACR ePrint Report. http://eprint.iacr.org/2004/342.

- ^ “Cr.yp.to: 2014.03.23: How to design an elliptic-curve signature system”. 2020年1月2日閲覧。

- ^ a b Roetteler, Martin; Naehrig, Michael; Svore, Krysta M.; Lauter, Kristin (2017). "Quantum resource estimates for computing elliptic curve discrete logarithms". arXiv:1706.06752 [quant-ph]。

- ^ De Feo, Luca; Jao, David; Plut, Jerome (2014). “Towards quantum-resistant cryptosystems from supersingular elliptic curve isogenies”. Journal of Math. Cryptology: 209–247. https://www.degruyter.com/view/j/jmc.2014.8.issue-3/jmc-2012-0015/jmc-2012-0015.xml.