Ghidra

| |

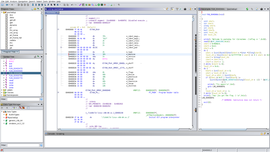

Ghidra でのファイルの逆アセンブルの様子 | |

| 作者 | アメリカ国家安全保障局 |

|---|---|

| 初版 | 2019年3月5日 |

| 最新版 |

11.2.1[1]

/ 2024年11月6日 |

| リポジトリ |

github |

| プログラミング 言語 | Java, C++ |

| プラットフォーム | クロスプラットフォーム |

| ライセンス | Apache License 2.0 / Public domain[2] |

| 公式サイト |

ghidra-sre |

Ghidra (ギドラ、 [ˈɡiːdrə][3])は、アメリカ国家安全保障局(NSA)によって開発されたオープンソースのリバースエンジニアリングツールである。実行バイナリは2019年3月の RSAカンファレンスで公開され、ソースコードは1か月後にGitHubで公開された[4]。Ghidraは多くのセキュリティ研究者によってIDA Proの競合相手とみなされている[5]。また、GUI用のSwingを使用してJavaで作成されている。 逆コンパイラの部分はC++で記述されているため、スタンドアロン形式で使用できる[6]。

Ghidraを使用して自動分析を実行するスクリプトは、JavaまたはPython(Jython経由)で作成できる[7][8]。ただし、この機能は拡張可能であり、コミュニティプラグインを介して他のプログラミング言語でも作成できる[9] 。Ghidraに新しい機能を追加するプラグインは、Java ベースの拡張フレームワークを使用して開発できる[10]。

歴史

[編集]Ghidraの存在は2017年3月にVault 7を通じて一般公開されたが[要出典]、ソフトウェア自体は2年後に機密解除され正式にリリースされるまで利用できないままだった。

2019年6月、CorebootはGhidraのソフトウェアスイートをオープンソースで公開した後、ファームウェア固有の問題に対するリバースエンジニアリングの取り組みにGhidraの使用を開始した[11]。

Ghidra 10.0以降、正式にデバッガとして使用できるようになった[12][13]。Ghidraのデバッガは、WinDbg経由のユーザーモードWindowsプログラムとGDB経由のLinuxプログラムのデバッグをサポートしている[14]。

対応アーキテクチャ

[編集]次のアーキテクチャまたはバイナリ形式に対応している:[15]

関連項目

[編集]- IDA Pro

- JEB decompiler

- radare2

- Binary Ninja

脚注

[編集]- ^ “Releases · NationalSecurityAgency/ghidra” (英語). GitHub. 2024年12月8日閲覧。

- ^ “ghidra/NOTICE”. GitHub.com. 13 April 2019閲覧。

- ^ “Come Get Your Free NSA Reverse Engineering Tool!”. YouTube.com. 2021年12月15日時点のオリジナルよりアーカイブ。17 May 2019閲覧。

- ^ Newman, Lily Hay. “The NSA Makes Ghidra, a Powerful Cybersecurity Tool, Open Source”. Wired. 2019年3月6日閲覧。

- ^ Cimpanu. “NSA releases Ghidra, a free software reverse engineering toolkit” (英語). ZDNet. 2019年3月7日閲覧。

- ^ 例えばRadare2やRizinのプラグインとして。

- ^ “Ghidra Scripting Class”. GitHub. 2023年2月19日閲覧。

- ^ “Three Heads are Better Than One: Mastering NSA's Ghidra Reverse Engineering Tool”. GitHub. 2019年9月30日閲覧。

- ^ “Ghidraal”. GitHub. 2023年2月19日閲覧。

- ^ “Ghidra Advanced Development Class”. GitHub. 2023年2月19日閲覧。

- ^ “Coreboot Project Is Leveraging NSA Software To Help With Firmware Reverse Engineering”. 2023年7月15日閲覧。

- ^ “Compiled/built Ghidra 9.3 for Windows with Debugger feature by Galician R&D Center in Advanced Telecommunications employees.”. 2023年7月15日閲覧。

- ^ “Analizando el depurador de Ghidra” (2021年3月11日). 2023年7月15日閲覧。

- ^ “What's new in Ghidra 10.0”. 2023年7月15日閲覧。

- ^ “Rob Joyce on Twitter”. Twitter.com. 6 March 2019閲覧。